Giới thiệu

Các cuộc tấn công từ chối dịch vụ phân tán (DDoS) là một trong những mối đe dọa lâu đời nhất trên Internet. Mặc dù vậy, do tính đơn giản và hiệu quả của chúng, chúng tiếp tục là rủi ro hàng đầu đối với các dịch vụ công cộng trên toàn thế giới. Khi các biện pháp bảo vệ ngày phát triển thì công nghệ được sử dụng bởi tin tặc cũng thích nghi và trở nên tinh vi hơn nhiều. Các kiểu tấn công mới hiện đang nhắm mục tiêu vào các ứng dụng và dịch vụ, và không chỉ các sự kiện DDoS Layer 3 và Layer 4 trở nên tinh vi hơn mà nhiều lần chúng còn bị che giấu trong lưu lượng truy cập hợp pháp hoặc được kết hợp trong các cuộc tấn công “zero-day” mới, khiến cho việc tấn công trở nên rất khó khăn để bị phát hiện.

Một cuộc tấn công DDoS là gì ?

Dù đơn giản hay phức tạp, các cuộc tấn công DDoS đều nhằm mục đích làm cạn kiệt tài nguyên có sẵn cho mạng, ứng dụng hoặc dịch vụ để người dùng hợp pháp bị từ chối truy cập. Các cuộc tấn công này thường bắt nguồn từ một nhóm máy bị phần mềm độc hại chiếm quyền điều khiển hoặc do chủ sở hữu của chúng tình nguyện.

Tấn công DDoS thông thường: Có nhiều loại tấn công được sử dụng rộng rãi ngày nay, bao gồm các phương pháp cũ hơn từ những ngày đầu của Internet cho đến các cuộc tấn công Layer 7 nâng cao nhắm mục tiêu vào các dịch vụ ứng dụng. SYN flood và HTTP GET floods là phổ biến nhất và được sử dụng để lấn át các kết nối mạng hoặc làm quá tải các máy chủ phía sau tường lửa và dịch vụ chống xâm nhập (IPS).

Tấn công DDoS lớp ứng dụng (Layer 7): Các cuộc tấn công lớp ứng dụng sử dụng các cơ chế tinh vi hơn nhiều để tấn công mạng và dịch vụ của bạn. Thay vì chỉ đơn giản là làm ngập mạng với lưu lượng truy cập hoặc phiên, các kiểu tấn công này nhắm mục tiêu vào các ứng dụng và dịch vụ cụ thể để từ từ làm cạn kiệt tài nguyên ở lớp ứng dụng (Layer 7). Các cuộc tấn công lớp ứng dụng có thể rất hiệu quả ở tốc độ lưu lượng truy cập thấp và lưu lượng truy cập liên quan đến các cuộc tấn công có thể hợp lệ từ góc độ giao thức. Điều này làm cho các cuộc tấn công lớp ứng dụng khó bị phát hiện hơn các kiểu tấn công DDoS khác. HTTP Flood, DNS dictionary, Slowloris,… là những ví dụ về các cuộc tấn công lớp ứng dụng.

Không giống như các cuộc tấn công xâm nhập và phần mềm độc hại, những kẻ tấn công DDoS đã biết rằng chúng không cần chỉ tấn công các máy chủ điểm cuối để tắt máy của bạn. Chúng tấn công bất kỳ địa chỉ IP nào định tuyến đến mạng của bạn: địa chỉ IP không được sử dụng, mạng con liên kết ISP hoặc địa chỉ IP công cộng của Tường lửa/Proxy/Cổng WiFi.

Các giải pháp giảm thiểu đám mây dựa trên CDN và DNS không thể bảo vệ bạn khỏi các cuộc tấn công này. Tác động đến doanh nghiệp của bạn là gì nếu người dùng của bạn không thể truy cập các dịch vụ đám mây vì tường lửa của bạn bị DDoS?

Các cuộc tấn công DDoS nhiều lớp và nhiều vectơ tinh vi sử dụng các gói trực tiếp và gói phản xạ, trong đó các địa chỉ IP nguồn sẽ là ngẫu nhiên và bị giả mạo nên sẽ không thể bị chặn nếu ACL. Các cuộc tấn công này ngày càng phổ biến vì mã kiểu Mirai đã biến thành nhiều biến thể và đã được thương mại hóa bởi các nhà cung cấp các trang web “stresser”. Bất cứ ai cũng có thể tạo ra các cuộc tấn công lớn, ẩn danh với một vài đô la.

DDoS không phải là chuyện xảy ra hàng ngày đối với các nhóm bảo mật và họ không thể hiểu được hàng nghìn biến thể tấn công nhắm vào mạng của bạn. Để chống lại các cuộc tấn công này, bạn cần một giải pháp bảo vệ một cách linh hoạt và tự động trên một bề mặt tấn công lớn.

FortiDDOS – Một cách tiếp cận khác và tốt hơn để giảm thiểu tấn công DdoS

Với kiến trúc học máy “massively parallel”, FortiDDoS mang lại khả năng giảm thiểu tấn công DDoS nhanh nhất và chính xác nhất hiện có.

Thay cho các chữ ký được định nghĩa trước hoặc các chữ ký được nhận từ giấy phép đăng ký để xác định một số kiểu tấn công, FortiDDoS sử dụng học máy tự động để xây dựng đường cơ sở thích ứng của hoạt động bình thường từ hàng trăm nghìn tham số, sau đó giám sát các kiểu lưu lượng dựa trên các đường cơ sở đó. Nếu một cuộc tấn công bắt đầu, FortiDDoS sẽ nhận thấy sự khác biệt và ngay lập tức thực hiện hành động để giảm thiểu nó, thường là từ gói đầu tiên.

FortiDDoS giám sát, phản hồi và báo cáo về các biện pháp giảm nhẹ mà nó đã thực hiện, chứ không phải các cuộc tấn công mà bạn hoặc nhà cung cấp ERT/NoC phải can thiệp.

Các tính năng nổi bật của FortiDDoS

Kiến trúc thiết kế song song mạnh mẽ = Phòng thủ linh hoạt, tự động

FortiDDoS bảo vệ bạn khỏi các cuộc tấn công đã biết và “zero-day” mà không cần tạo chữ ký cục bộ hoặc chữ ký được tải xuống từ giấy phép để giảm thiểu tấn công. Các nhà cung cấp khác cố gắng tiết kiệm thời gian thực của CPU bằng cách kiểm tra một số lượng tương đối nhỏ các tham số ở tốc độ lấy mẫu thấp, trừ khi và cho đến khi một chữ ký rõ ràng được tạo ra. Kiến trúc “massively parallel” của FortiDDoS lấy mẫu 100% các gói tin, kể cả các gói nhỏ nhất, cho hơn 230.000 tham số cho mỗi hồ sơ bảo vệ (Protection Profile). Phương pháp này cho phép FortiDDoS hoạt động hoàn toàn tự động, tìm ra một số cuộc tấn công ngay gói ĐẦU TIÊN và tất cả các cuộc tấn công trong vòng hai giây – giảm thiểu tổn thất rộng hơn và nhanh hơn bất kỳ nhà cung cấp hoặc phương pháp nào khác. Không cần điều chỉnh cài đặt, đọc tập tin pcaps hoặc thêm chữ ký thủ công kiểu regex hoặc ACL vào giữa các cuộc tấn công. Trong khi các cuộc tấn công đang được giảm thiểu, FortiDDoS tiếp tục theo dõi tất cả các tham số khác để phản ứng ngay lập tức với các vectơ được thêm vào hoặc thay đổi.

Sự trỗi dậy của Botnet

Sự phát triển ồ ạt của IoT cùng với việc các thiết bị IoT dễ bị xâm phạm đã cho phép các cuộc tấn công Botnet gia tăng trở lại. Mặc dù các thiết bị riêng lẻ sẽ không tạo được ưu thế tấn công, nhưng các nhóm lớn có thể tạo ra lưu lượng truy cập kỷ lục. Những kẻ tấn công muốn giấu địa chỉ IP nguồn thực của các thiết bị bị nhiễm độc, vì vậy UDP, SYN, TCP Out-of-State (FIN/ACK/RST), DNS và các giao thức “direct và reflected floods” bằng cách sử dụng địa chỉ IP nguồn giả mạo đang thịnh hành trở lại. Những kẻ tấn công có thể tung ra một loạt các vectơ tấn công đồng thời. “Small-packet floods” có thể gây nghẽn cho bộ định tuyến, tường lửa và nhiều thiết bị DdoS, ngăn chận việc kiểm tra đầy đủ với kết quả không mong muốn. Vì thế việc kiểm tra tới 100% các gói tin nhỏ nhất của FortiDDoS đang dẫn đầu trên thị trường.

Tấn công dựa trên DNS

Các cuộc tấn công DNS do botnet điều khiển rất phổ biến vì chúng có thể nhắm mục tiêu vào bất kỳ loại cơ sở hạ tầng nào hoặc chúng có thể chọn các máy chủ DNS của bạn để tấn công các máy chủ khác bằng các cuộc tấn công “reflected DDoS attacks”. FortiDDoS là nền tảng giảm thiểu DDoS duy nhất kiểm tra 100% lưu lượng DNS theo cả hai hướng, để bảo vệ chống lại tất cả các loại tấn công DDoS nhắm vào hoặc từ các máy chủ DNS. Nó xác thực hơn 30 tham số khác nhau trên mỗi gói tin DNS với tốc độ lên tới 12 triệu truy vấn trên giây. Bộ nhớ cache tích hợp của nó có thể giảm tải cho máy chủ cục bộ trong suốt cuộc tấn công. Tính năng DQRM đột phá của FortiDDoS ngăn chặn các cuộc tấn công Reflected DNS từ những gói tin đầu tiên. Các tính năng Legitimate Query và DNS Allowlist độc nhất ngăn chặn các máy chủ DNS có thẩm quyền của bạn trở thành những kẻ tấn công.

Security Fabric

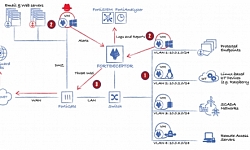

FortiDDoS bổ sung cho bộ sản phẩm Security Fabric của Fortinet, mỗi sản phẩm đều sử dụng phần cứng được xây dựng có mục đích với các tài nguyên về hỗ trợ và kỹ thuật chuyên dụng để cung cấp khả năng bảo vệ tập trung tốt nhất trong từng phân khúc. FortiDDoS hiển thị hiệu suất hệ thống và các hoạt động giảm thiểu trong thời gian thực trên Dashboards của FortiOS Security Fabric, cung cấp chế độ xem trên cùng một giao diện về các mối đe dọa và giảm thiểu DDoS cùng với các sản phẩm và đối tác khác của Security Fabric.

Hybrid On-premise/Cloud DDoS Mitigation

Mặc dù FortiDDoS có thể giảm thiểu bất kỳ cuộc tấn công DDoS nào đến giới hạn của “incoming bandwidth”, nhưng các cuộc tấn công lớn có thể làm bão hòa các ‘incoming links”, buộc các bộ định tuyến của ISP giảm lưu lượng của các truy cập an toàn. Attack Signaling API của FortiDDoS cho phép các đối tác của Security Fabric cung cấp sự lựa chọn giảm thiểu DDoS kết hợp CPE/đám mây tốt nhất khi các cuộc tấn công đe dọa làm tắc nghẽn tài nguyên “upstream”. FortiDDoS kiểm tra lưu lượng GRE sạch đến từ các nhà cung cấp DDoS trên đám mây để đảm bảo tính liên tục của việc ghi nhật ký và báo cáo, đồng thời giảm thiểu hoàn toàn mối đe dọa. Các thiết bị FortiDDoS on-premise cũng có thể cung cấp cho ISP các tập lệnh Flowspec để hỗ trợ chuyển hướng và chặn lưu lượng tấn công theo nhiều tham số.

Always-On Inline vs. Out-of-Path Mitigation

Nhiều nhà cung cấp dịch vụ hosting, MSSP, ISP đang tránh xa việc phát hiện, chuyển hướng và sàn lọc kiểu “out-of-path” vì quá hạn chế và quá chậm đối với cơ sở hạ tầng quan trọng. Phát hiện và giảm thiểu dựa trên Netflow giám sát một số loại tấn công khác nhau. Do đó, các biện pháp giảm thiểu có thể quá rộng, chẳng hạn như chặn tất cả lưu lượng UDP khi một cổng UDP Reflection không được giám sát đang tấn công. Với các dịch vụ của Google và tất cả các dịch vụ hội nghị như Zoom và Teams sử dụng UDP, tình huống này không có lợi cho hoạt động kinh doanh liên tục.

FortiDDoS giảm thiểu hơn 150 sự kiện tấn công, nhiều sự kiện theo chiều sâu. Ví dụ, FortiDDoS giám sát hơn 10 000 cổng UDP Reflection, chặn cổng tấn công chứ không phải tất cả UDP.

Các nghiên cứu đang chỉ ra rằng 75% các cuộc tấn công DDoS kéo dài dưới 15 phút. Khách hàng cũng đang chứng kiến các cuộc tấn công đa vectơ, các cuộc tấn công thay đổi liên tục các vectơ và các cuộc tấn công xung mà nó bắt đầu và dừng lại thường xuyên. FortiDDoS bắt đầu giảm thiểu tấn công trong vòng chưa đầy hai giây và khả năng phát hiện và giảm thiểu song song hàng loạt của nó đảm bảo các cuộc tấn công đa vector, tuần tự và xung được phát hiện và dừng lại mà không cần sự can thiệp của người dùng.

Tất cả các mẫu FortiDDoS đều cung cấp tính sẵn sàng cao và tất cả các mẫu đều cung cấp cổng Optical Bypass ( có thể đến 100 GE) để đảm bảo tính liên tục của mạng trong trường hợp xảy ra lỗi hệ thống.

Thông số kỹ thuật của các mẫu FortiDDoS